Stage LIESSE

|

|

Introduction à la sécurité matérielle

|

N.B.: Ces descriptif et programme sont donnés à titre indicatif et

peuvent évoluer.

Table des matières

Nouveautés

- Stage annulé faute de participants

- 15 mai 2024 : arrêt des inscriptions.

- 3 mai 2024 : déjà 4 inscrits. Nous vous attendons plus

nombreux !

- 24 avril 2024 : inscriptions ouvertes sur

le site liesse.minesparis.psl.eu

- 8 avril 2024 : création de cette fiche.

Informations

générales

- Thème : Introduction à la sécurité

matérielle

- Dates :

mardi

21 mai 2024 (annulé)

- Type de stage : Cours

- Auditoire attendu :

les professeurs de CPGE en mathématiques, physique, chimie,

informatique et sciences de l'ingénieur. Public débutant ou

intermédiaire.

Sont également invités, plus

généralement, les enseignants ou enseignants-chercheurs

intéressés de l'enseignement secondaire ou supérieur

(inscription libre mais obligatoire, voir ci-dessous).

- Lieu : Télécom Paris,

19, place Marguerite Perey, 91120 Palaiseau (comment

venir?).

Les exposés et pauses ont lieu

en amphithéatre n° 6. Les buffets et cocktails de

clôture ont lieu dans le grand hall.

- Volume horaire et

programmation : voir ci-dessous

- Responsable pédagogique :

Renaud

Pacalet, directeur d'études à Télécom Paris.

- Contact : liesse@telecom-paris.fr

- Intervenant :

Renaud Pacalet

- Page Web de présentation

: www.telecom-paris.fr/liesse/

[maintenue par Télécom Paris]

- Seuil d'ouverture / Numerus

clausus : 5 / 30

- Inscription (libre mais

obligatoire) : de préférence en

ligne sur le site liesse.minesparis.psl.eu

Synopsis

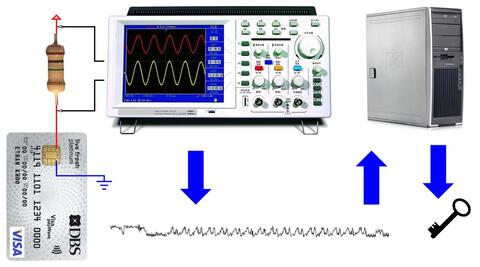

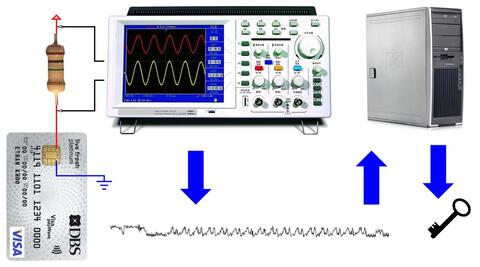

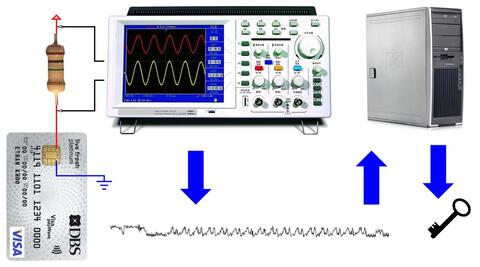

Dans le domaine de la sécurité les menaces contre les ordinateurs

et autres systèmes électroniques sont très variées. Les plus

connues exploitent des vulnérabilités logicielles (virus, chevaux

de Troie, etc.) Moins célèbres sont celles qui ciblent

spécifiquement le matériel électronique lui-même. Ce séminaire

présente des attaques qui exploitent le temps de calcul ou la

consommation d'énergie d'un système pour révéler des secrets

enfouis théoriquement inaccessibles. Il explique également comment

des adversaires déterminés, en perturbant les calculs de leur

cible et en utilisant les résultats de calcul erronés qu'elle

délivre, obtiennent des informations de grande valeur là où un

résultat correct ne leur apporterait aucun avantage significatif.

Une séance de travail pratique permet aux participantes et

participants de s'essayer au rôle de "hacker" et de retrouver un

secret à partir du temps que met un ordinateur à chiffrer des

messages.

Programme

- 21 mai 2024 matin

- 9h30 - 10h00 Accueil et présentation [Directeur /

responsable]

- 10h00 - 10h30 Introduction,

présentation de l'algorithme cryptographique utilisé en

exemple.

- 10h30 - 11h30 Les

attaques par analyse statistique du temps de calcul.

- 11h30 - 12h00 Les

attaques par injection de fautes.

- 21 mai 2024 après-midi

(salle de TP GNU/Linux 1A201)

- 13h30 - 16h30 Séance de travail pratique (codage C ou

python élémentaire), attaque en temps de calcul contre un

logiciel de chiffrement

- 16h30 Fin du stage [cocktail de clôture]

Documents

- Références :

- Timing Attacks on Implementations of Diffie-Hellman,

RSA, DSS, and Other Systems, par Paul Kocher,

CRYPTO'96.

- "The Hardware Hacking Handbook, Breaking Embedded

Security with Hardware Attacks", par Jasper van

Woudenberg and Colin O'Flynn, 2022 - No Starch Press

Bilan

d'évaluation

[ A venir

: la synthèse des avis recueillis à la fin du stage (note

sur 20 dans chaque catégorie), avec quelques commentaires écrits

par les stagiaires.]

- non disponibles pour l'instant.

dernière

modification 24-avr-2024